Tab #1

Tab #2

Funcionalidades

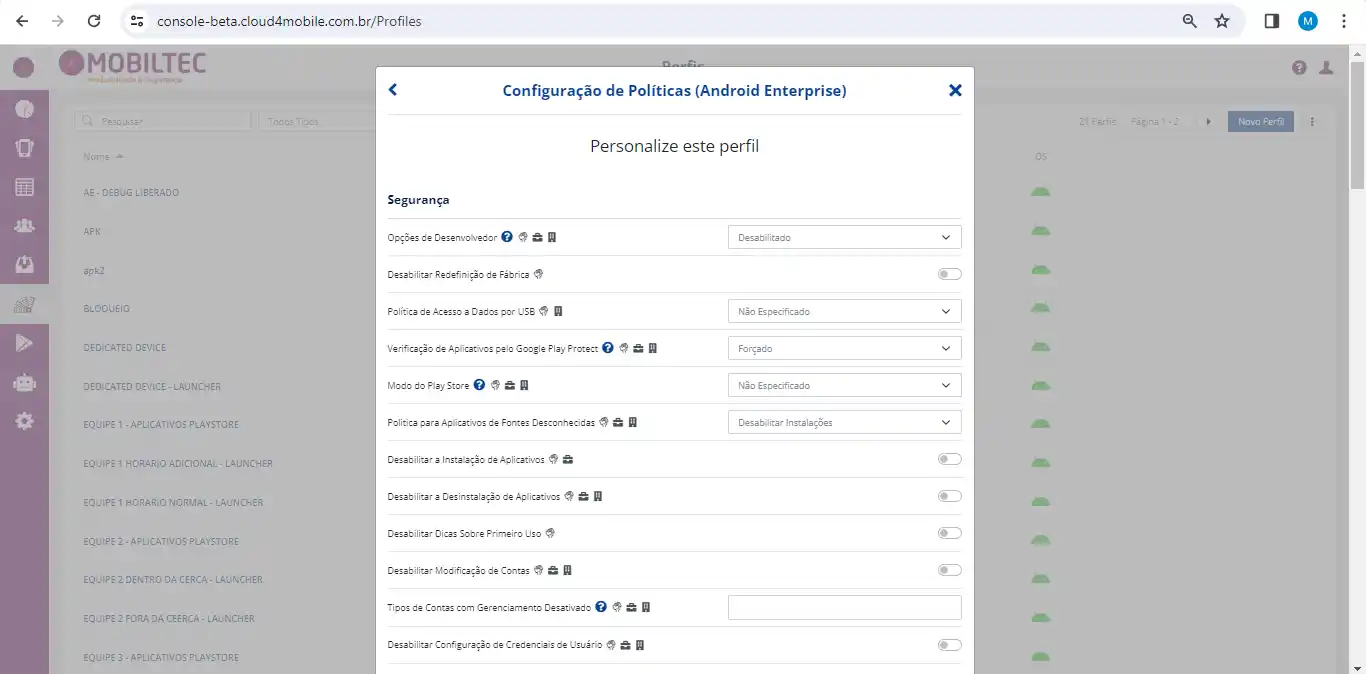

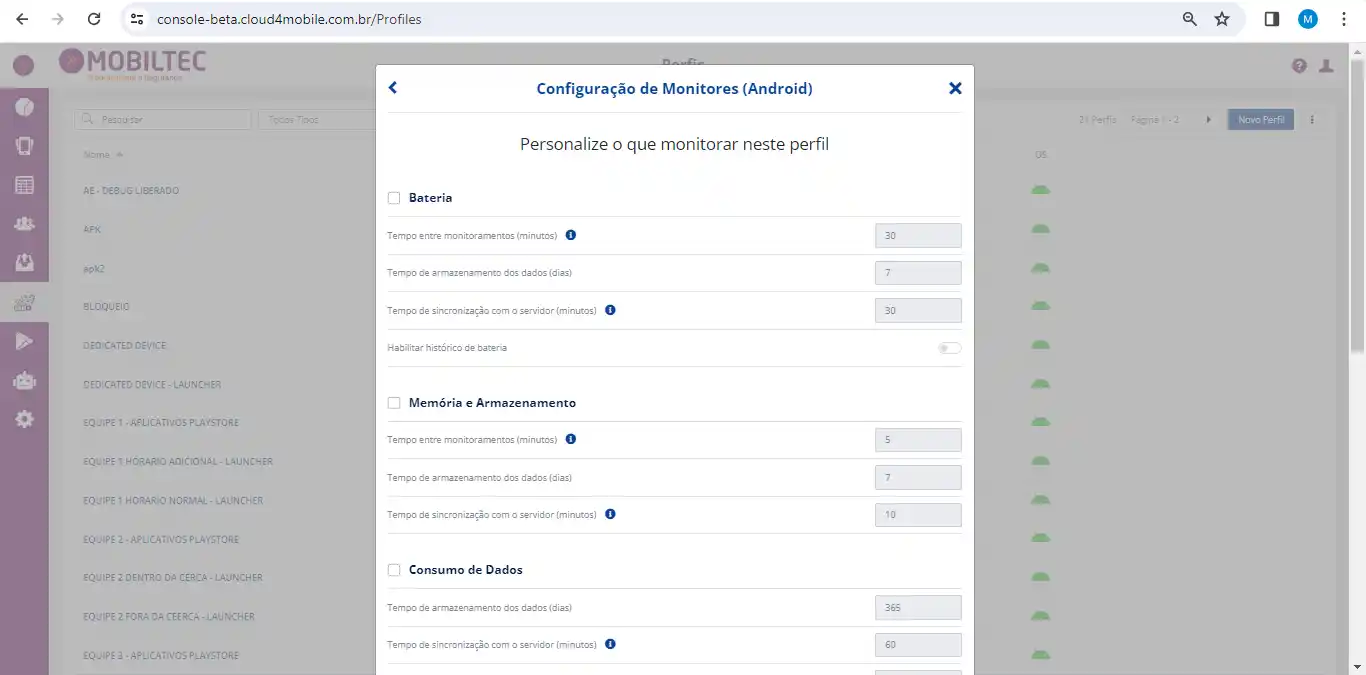

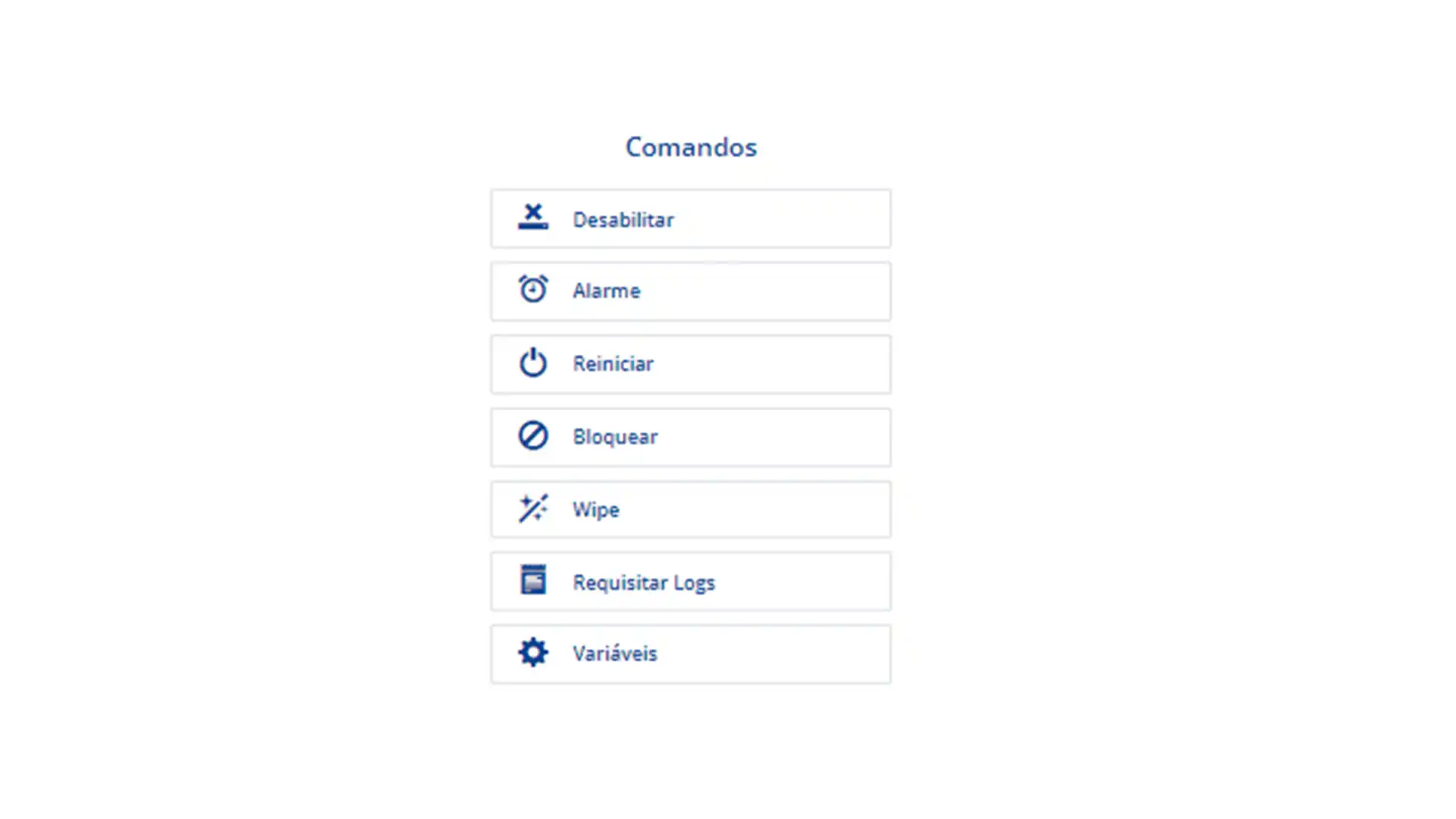

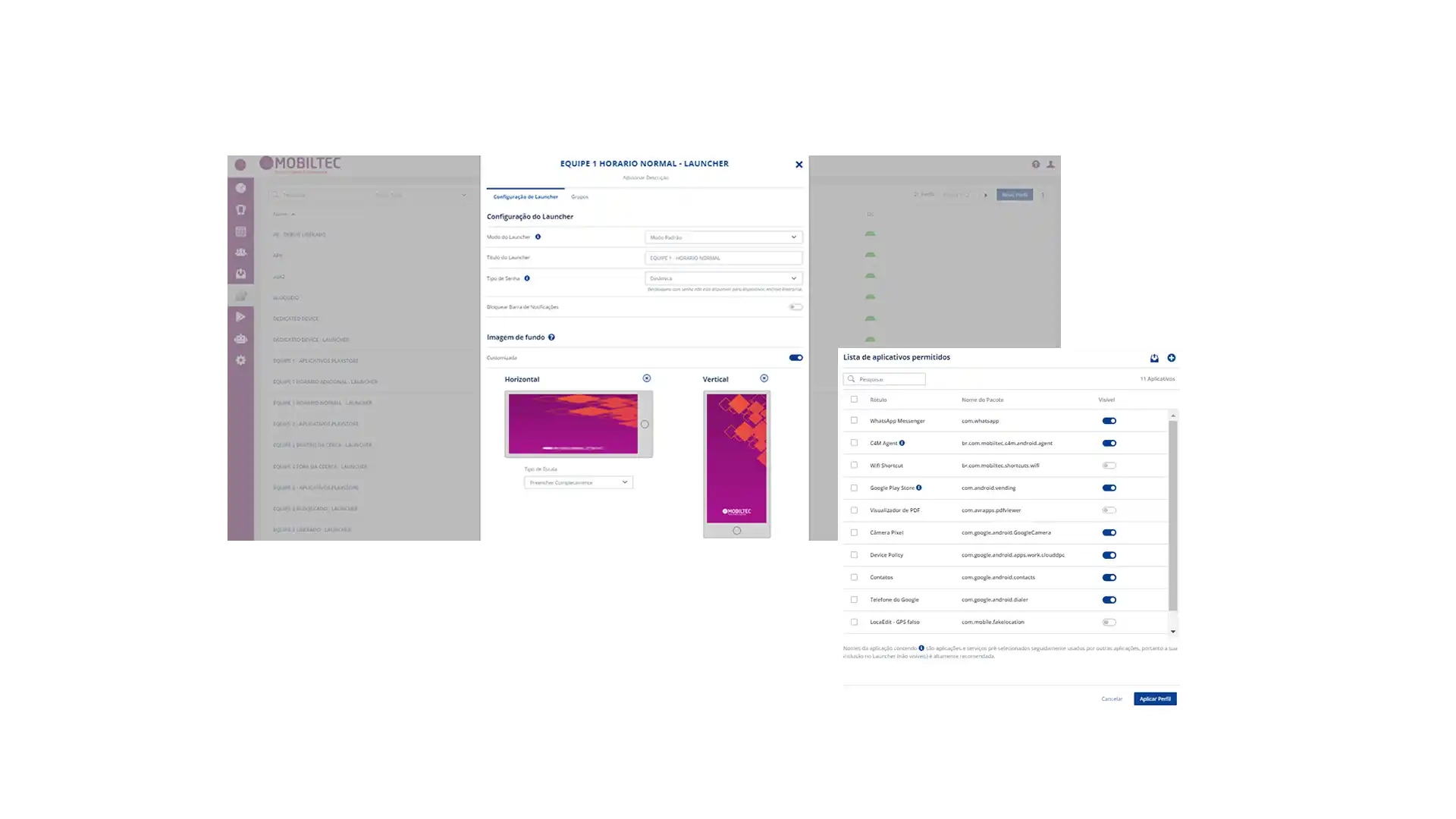

Solução cloud4mobile

A solução de EMM / MDM ideal para aplicação de políticas de uso em dispositivos móveis de uso corporativo para empresas de qualquer tamanho e de qualquer segmento de negócio.

MOBILTEC

Disseminamos a cultura da postura resolutiva e confiamos que dedicação verdadeira é fundamental para entregarmos resultados consistentes a quem confiou em nosso time. Clientes bem-sucedidos convertem-se em parceiros de negócios, falam sobre nós para os outros clientes e se tornam referências de mercado.